Hashes aus passwortgeschützten Microsoft Office-Dateien extrahieren

Bei der Vorbereitung für die Zertifizierung eLearnSecurity Junior Penetration Tester bin ich über ein Aufgabe gestolpert, bei welcher man das Passwort eines passwortgeschützten Microsoft Word-Dokuments cracken sollte. Um dies effizient mit einem Tool wie John the Ripper oder Hashcat durchzuführen, muss zunächst der Hash des Passworts aus der Word-Datei extrahiert werden, welcher sich dann an ein Tool der Wahl übergeben lässt. Die hier genannten Tools sollten nur für Trainingszwecke an eigenen Dateien oder mit ausdrücklicher Erlaubnis, z.B. im Rahmen eines Penetrationtests, eingesetzt werden.

office2john.py

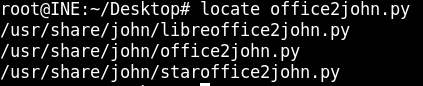

John the Ripper enthält bereits das benötigte Skript, welches für das Extrahieren benötigt wird: office2john.py. Da ich zunächst nicht sicher war, ob das Skript auf der mir zur Verfügung stehenden virtuellen Maschine installiert war, habe ich es gesucht.

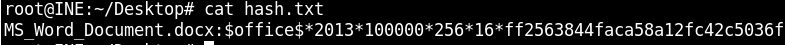

/usr/share/john/office2john.py ist der standardmäßige Pfad für das Skript. Weiterhin gibt es das Skript als Download auf GitHub. In meinem Fall ging es um die Datei MS_Word_Document.docx. Das Skript habe ich auf die passwortgeschützte .docx Datei angewendet und mir den Hash in die Datei hash.txt ausgeben lassen.

Die hash.txt enthält dann den extrahierten Hash, welcher sich anschließend mit John the Ripper cracken lässt.